miércoles, 4 de noviembre de 2009

Redes inalambricas

1. ¿Defina red inalámbrica?

Una red inalámbrica es aquella que posibilita la conexión de dos o más equipos entre sí, sin que intervengan cables, es decir, comunican por un medio de transmisión no guiado (sin cables) mediante ondas electromagnéticas. La transmisión y la recepción se realizan a través de antenas.

2. ¿Para que sirve o que regula los siguientes estándares por WLAN?

· 802.11 V: permitir la configuración remota de los dispositivos cliente de forma centralizada o distribuida, a través de un mecanismo de capa 2.

Además, incluye la capacidad de la red para supervisar, configurar y actualizar las estaciones cliente y a su vez se desglosan en cuatro categorías: mecanismos de ahorro de energía con dispositivos de mano VoIP Wi-Fi en mente; posicionamiento, para proporcionar nuevos servicios dependientes de la ubicación; temporización, para soportar aplicaciones que requieren un calibrado muy preciso; y coexistencia, que reúne mecanismos para reducir la interferencia entre diferentes tecnologías en un mismo dispositivo.

· 802.11: presenta velocidades de transmisión de 2Mbps y opera en la banda de 5 Ghz, por lo tanto, no puede interoperar con equipos del estándar 802.11b, excepto si se dispone de equipos que implementen ambos estándares.

Es usada por los teléfonos inalámbricos y los hornos de microondas y a su vez el utilizar la banda de 5 GHz representa una ventaja del estándar 802.11a, dado que se presentan menos interferencias. Sin embargo, la utilización de esta banda también tiene sus desventajas, dado que restringe el uso de los equipos 802.11a a únicamente puntos en línea de vista, con lo que se hace necesario la instalación de un mayor número de puntos de acceso.

· 802.11 g: Este utiliza la banda de 2.4 Ghz (al igual que el estándar 802.11b) y opera a una velocidad teórica máxima de 54 Mbit/s.

Es compatible con el estándar b y utiliza las mismas frecuencias. Buena parte del proceso de diseño del estándar lo tomó el hacer compatibles los dos estándares. Sin embargo, en redes bajo el estándar g la presencia de nodos bajo el estándar b reduce significativamente la velocidad de transmisión permitiendo hacer comunicaciones de hasta 50 km con antenas parabólicas apropiadas.

3. ¿En que radica la inseguridad de las redes inalámbricas?

Las inseguridades de las redes inalámbricas radica en:

· Configuración del propio “servidor” (puntos de accesos).

· La “escucha” (pinchar la comunicación del envió de paquetes).

· “Portadoras” o pisarnos nuestro radio de onda (NO MUY COMÚN), mandan paquetes al aire, pero esta posibilidad es real.

· Nuestro sistema de encriptación (WEP, Wirelles Equivalent Privacy , el mas usado es de 128 Bits, pero depende el uso que le demos a nuestra red.

Además, en la posibilidad de interceptar distintas redes inalámbricas para de alguna manera capturar información o generar robos de sesión. Para ello se citan algunos ejemplos:

· el hacer uso de programas que capturen todo el tráfico que circule por la red inalámbrica a la que el usuario legitimo está conectado,

· el robo de sesión que se produce cuando las credenciales de conexión a una red inalámbrica son enviadas sin ningún tipo descifrado

· la posibilidad de que el atacante sea capaz de colocarse entre el cliente y el punto de acceso, interceptando todo el grafico que circula entre ambos pudiendo capturar información sensible

· El atacante puede interceptar el grafico que circula por la red para enviarla a su destinatario y así, manipulando la comunicación de un usuario legitimo con su destinatario.

4. ¿Que requisitos debe cumplir una red inalámbrica para ser segura?

1. Ubicar el punto de acceso en un lugar razonable dependiendo del área de cobertura que se desee.

2. Control de acceso seguro con autentificación bidireccional.

3. Control y filtrado de direcciones MAC e identificadores de red para restringir los adaptadores y puntos de acceso que se puedan conectar a la red.

4. Configuración WEP (muy importante) , la seguridad del cifrado de paquetes que se transmiten es fundamental en la redes inalámbricas, la codificación puede ser mas o menos segura dependiendo del tamaño de la clave creada y su nivel , la mas recomendable es de 128 Bits.

5. El cambio de las claves por defecto cuando instalemos el software del Punto De Acceso.

6. Crear varias claves WEP ,para el punto de acceso y los clientes y que varíen cada día.

7. Utilizar opciones no compatibles, si nuestra red es de una misma marca podemos escoger esta opción para tener un punto mas de seguridad, esto hará que nuestro posible intruso tenga que trabajar con un modelo compatible al nuestro.

8. Radio de transmisión o extensión de cobertura , este punto no es muy común en todo los modelos ,resulta mas caro, pero si se puede controlar el radio de transmisión al circulo de nuestra red podemos conseguir un nivel de seguridad muy alto y bastante útil.

5. Consulta acerca de cada uno de los siguientes métodos para configurar una red inalámbrica segura

· WEP: protocolo para redes Wireless que permite cifrar la información que se transmite. Sus redes cableadas de ser adaptados con facilidad, hace mas propicio y susceptible la transmisión de mensajes de difusión por ondas de radio. Además puede ser usado como medio para cifrar los paquetes de datos luego de la autenticación del punto de acceso.

· RPV: Permite una extensión de la red local sobre una red pública o no controlada, un ejemplo claro de dicho concepto es el Internet. Que de alguna manera permite a los miembros del equipo de soporte técnico la conexión desde su casa al centro de cómputo, o que un usuario pueda acceder a su equipo doméstico desde un sitio remoto.

· 802.1 x: Norma para el control de acceso a red basada en puertos, previniendo el acceso por tal puerto si la autentificación falla, además puede configurarse para autenticar nodos que están equipados con software suplicante eliminando el acceso no autorizado a la red al nivel de la capa de enlace de datos.

· WVA: consiste en un mecanismo de control de acceso a una red inalámbrica, empleando el cifrado de clave dinámico para adoptar la autentificación de usuarios mediante el uso de un servidor, donde se almacenan las credenciales y contraseñas de los usuarios de la red gracias a una clave compartida ([PSK], Pre-Shared Key), que de un modo similar al WEP, requiere introducir la misma clave en todos los equipos de la red.

miércoles, 16 de septiembre de 2009

TEMA: INTRODUCCION A PACKET TRACER

INTEGRANTES:

· Carlos David Morales Peña

· José Luis Mendoza García

OBJETIVOS:

· Explorar el modo de tiempo real de packet tracer

· Explorar el área lógica de trabajo

· Explorar la operación del packet tracer

· Conectar dispositivos

· Examinar la configuración de un dispositivo

· Repasar la configuración estándar del laboratorio

· Obtener una visión general de los dispositivos

RECURSOS:

· Un computador

· Packet Tracer

CONCEPTOS BASICOS:

· Switch: es un dispositivo de conmutación que permite el control de distintos equipos con tan sólo un monitor, un teclado y un ratón. Esta utilidad nos permite disponer en nuestro puesto una única consola, para manejar varios PC o servidores al mismo tiempo, conmutando de uno a otro según nuestras necesidades.

· Router: es un dispositivo de hardware para interconexión de red de ordenadores que opera en la capa tres (nivel de red). Un router es un dispositivo para la interconexión de redes informáticas que permite asegurar el enrutamiento de paquetes entre redes o determinar la ruta que debe tomar el paquete de datos.

· Interface: Conexión e interacción entre hardware, software y el usuario. Los usuarios “conversan” con el software. El software “conversa” con el hardware y otro software. El hardware “conversa” con otro hardware. Todo este “diálogo” no es más que el uso de interfaces. Las interfaces deben diseñarse, desarrollarse, probarse y rediseñarse; y con cada encarnación nace una nueva especificación que puede convertirse en un estándar más, de hecho o regulado.

· Servidor: computadora conectada a una red que pone sus recursos a disposición del resto de los integrantes de la red. Suele utilizarse para mantener datos centralizados o para gestionar recursos compartidos. Internet es en último término un conjunto de servidores que proporcionan servicios de transferencia de ficheros, correo electrónico o páginas WEB, entre otros. En ocasiones se utiliza el término servidor para referirse al software que permite que se pueda compartir la información.

· Vlan: es un método de crear redes lógicamente independientes dentro de una misma red física. Varias VLANs pueden coexistir en un único conmutador físico o en una única red física. Son útiles para reducir el tamaño del Dominio de difusión y ayudan en la administración de la red separando segmentos lógicos de una red de área local, son una red de ordenadores que se comportan como si estuviesen conectados al mismo conmutador, aunque pueden estar en realidad conectados físicamente a diferentes segmentos de una red de área local.

· Hub: es un dispositivo que permite centralizar el cableado de una red y poder ampliarla. Esto significa que dicho dispositivo recibe una señal y repite esta señal emitiéndola por sus diferentes puertos.Un concentrador funciona repitiendo cada paquete de datos en cada uno de los puertos con los que cuenta, excepto en el que ha recibido el paquete, de forma que todos los puntos tienen acceso a los datos. También se encarga de enviar una señal de choque a todos los puertos si detecta una colisión.

PROCEDIMIENTOS:

1. Abrir el programa de packet tracer y en él elaborar un área lógica de trabajo en la cual, colocar dispositivos e interconectarlos entre ellos

2. Configurar las aplicaciones del router, de tal manera que podamos agregar un nuevo puerto a este dispositivo

3. Acceder a la configuración del router, para luego, ingresar la dirección Ip y la mascara de subred en la aplicación de serial y FastEthernet.

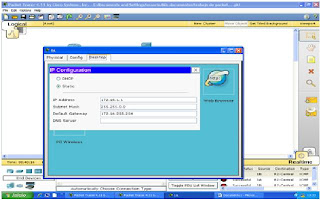

4. Ingresar al centro de configuracion del Eagle Server, almacenado la direccion IP, la mascara de subred y el gateway

5. Abrir el comando de configuración del PC para introducir el numero del gateway

6. Ingresar al comando Desktop que se encuentra en la aplicación del PC

7. Al terminar de configurar todas las debidas aplicaciones que se necesitan para enviar un paquete de datos del PC al router, debemos enviar un mensaje entre los mismos con el fin de verificar si la conexión se encuentra en buen estado.

RESULTADOS:

· Se maneja packet tracer mediante operaciones de área lógica

· Se aprende a configurar y manejar los dispositivos necesarios para armar un área lógica de trabajo

miércoles, 2 de septiembre de 2009

LABORATORIO N-8

Tema: Sistema operativo

OBEJETIVOS

· Comprender que es sistema operativo UNIX y MS-DOS

· Entender el concepto de partición y sistema de archivos

· Prepara el disco duro para instalar Windows

CONCEPTOS BÁSICOS

· Sistema operativo: es un software de sistema, es decir, un conjunto de programas de computación destinados a realizar muchas tareas entre las que destaca la administración eficaz de sus recursos.

· Unix: es un sistema operativo portable, multitarea y multiusuario; desarrollado, en principio, en 1969 por un grupo de empleados de los laboratorios Bell de AT&T, entre los que figuran Ken Thompson, Dennis Ritchie y Douglas McIlroy.

· MS-DOS: son las signas de Microsoft Disk Operating System, Sistema operativo de disco de Microsoft. Es un sistema operativo comercializado por Microsoft perteneciente a la familia DOS. Fue un sistema operativo para el IBM PC que alcanzó gran difusión.

· STEVE JOBS: es un famoso empresario e informático estadounidense, presidente de Apple Inc., y una de las más importantes figuras de la industria de la computación y del entretenimiento.

Junto al co-fundador de Apple, Steve Wozniak, Jobs ayudó a la popularización de la computadora personal a finales de los años 70. A principio de los años 80, todavía en Apple, Jobs fue de los primeros en entrever el potencial comercial de los sistemas de Interfaz Gráfico de Usuario (GUI).

Después de tener problemas con la cúpula directiva de la empresa que el mismo fundó, Jobs fue despedido de Apple Computer en 1985, fundando la compañía NeXT posteriormente, la cual fue reabsorbida por la propia Apple Computer en 1997, donde Jobs es presidente (CEO) desde entonces.

· BILL GATES: más conocido como Bill Gates, es un empresario y filántropo estadounidense, cofundador de la empresa de software Microsoft, productora del sistema operativo para computadoras personales más utilizado en el mundo, Microsoft Windows.

· SISTEMA DE ARCHIVOS: estructuran la información guardada en una unidad de almacenamiento (normalmente un disco duro de una computadora), que luego será representada ya sea textual o gráficamente utilizando un gestor de archivos. La mayoría de los sistemas operativos poseen su propio sistema de archivos.

· NTFS: es un sistema de archivos diseñado específicamente para Windows NT (incluyendo las versiones Windows 2000, Windows 2003, Windows XP, Windows Vista y Windows 7), con el objetivo de crear un sistema de archivos eficiente, robusto y con seguridad incorporada desde su base.

· Sistema de Archivos Jerárquicos (HFS), es un sistema de archivos desarrollado por Apple Inc. para su uso en computadores que corren Mac OS. Originalmente diseñado para ser usado en disquetes y discos duros, también es posible encontrarlo en dispositivos de solo-lectura como los CD-ROMs.

· UDF es el 'nuevo' Sistema de Archivo para CD/DVD/BD/HD DVD que ya se usa en muchas situaciones.Dentro de este mismo tipo de Sistema de Archivo ya han habido numerosos cambios, y así usted podrá encontrarse con UDF 1.02, UDF 1.5 y UDF 2.0

· LINUX: es uno de los términos empleados para referirse al sistema operativo libre similar a Unix que utiliza el núcleo Linux y herramientas de sistema GNU. Su desarrollo es uno de los ejemplos más prominentes de software libre; todo el código fuente puede ser utilizado, modificado y redistribuido libremente por cualquiera bajo los términos de la GPL (Licencia Pública General de GNU) y otras licencias libres.

PROCEDIMIENTO:

Entrar al setup, en el menú principal buscar la opción Advance BIOS, posteriormente utilizar la opción First boot device y colocar la introducción de iniciar el disco duro por la unidad de CD y posteriormente guardar los cambios.

Reiniciar el equipo, esperar que el PC lea el CD de instalación de Windows aparecerá en la pantalla el programa de instalación al Windows cargando los archivos Windows xp luego se verán las particiones de los sistemas de archivos.

Allí en las particiones, seleccionar la partición que desea eliminar, las particiones son dos: Primarias y de extensión. Después de haber hecho todo esto iniciar el formateo d el equipo e iniciar a instalar el sistema operativo del pc

RESULTADOS:

· Aprender a Instalar el sistema operativo Windows

martes, 1 de septiembre de 2009

OBJETIVOS

1. Reconocer las funciones de la Bios

2. Reconocer físicamente y estructuralmente los componentes de la BIOS CD-ROM y setup

3. Identificar las funciones del programa Setup

CONCEPTOS BASICOS

· Memoria ROM:

· Memoria Eprom:

· Memoria Eeprom, fush room: Es un tipo de memoria ROM que puede ser programado, borrado y reprogramado eléctricamente, a diferencia de la EPROM que ha de borrarse mediante un aparato que emite rayos ultravioletas. Son memorias no volátiles.Las celdas de memoria de una EPROM están constituidas por un transistor MOS, que tiene una compuerta flotante, su estado normal esta cortado y la salida proporciona un 1 lógico.

· Memoria Cmos: Es un tipo de memoria que en los ordendores se utiliza para guardar los datos básicos de hardware y de configuración. Por ejemplo, ahí se guarda la información sobre los discos duros (cuántos y de qué características). También se guardan otras informaciones como la fecha y la hora. Para que esa información se mantenga, es preciso que la CMOS siempre tenga corriente eléctrica. Cuando el ordenador está apagado (y/o desenchufado) esa energía se obtiene de una pequeña pila o batería ubicada en la placa base. Hace algunos años se tenía la costumbre de usar pilas recargables, que eran recargadas cuando el ordenador estaba encendido. Ahora se suelen usar pilas de botón, no recargables, de larga duración (tres o cuatro años).

PROCEDIMIENTO:

· Verificar si el computador presenta algún daño interno accediendo a su encendido normal

· Apagar el computador para acceder a la configuración

· Destapamos la carcasa de la CPU y retiramos la BIOS de allí y la desplazamos a otros puertos

· Ingresar al SETUP pulsando la tecla SUPR justo en el momento de encenderse le computador

· Al entrar al SETUP y guardar los cambios

· Al acceder al SETUP podemos configurar la configuración personalizada del computador

· Verificar estas configuraciones mediante el programa

· Configurar la fecha y la hora si esta no se encuentra bien programada

RESULTADOS

· Configuramos la fecha y hora del computador

· Al sacar la BIOS y al volverla a introducir en el PC la configuración siempre será igual siempre y cuando guardemos en el sistema SETUP

· Verificamos las distintas configuraciones mediante el SETUP en beneficio de l computador

ARRANQUE MINIMO DEL COMPUTADOR

OBJETIVOS:

Reconocer la arquitectura básica del computador

Establecer el proceso de arranque mínimo

Identificar normas de seguridad a tener en cuenta al ensamblar y/o hacer mantenimiento al computador

CONCEPTOS BASICOS

Board: es un código de software que localiza y carga el sistema operativo en la RAM; es un software muy básico instalado en la placa base que permite que ésta cumpla su cometido. Proporciona la comunicación de bajo nivel, el funcionamiento y configuración del hardware del sistema que, como mínimo, maneja el teclado y proporciona salida básica (emitiendo pitidos normalizados por el altavoz de la computadora si se producen fallos) durante el arranque.

Fuente de poder: es un circuito que convierte la tensión alterna de la red industrial en una tensión prácticamente continua que se define como la potencia total de salida entre la potencia activa de entrada. El factor de potencia es la potencia activa entre la potencia aparente de entrada. Es una medida de la calidad de la corriente.

Conectores: son interfaces para conectar dispositivos mediante cables. Generalmente tienen un extremo macho con clavijas que sobresalen. Este enchufe debe insertarse en una parte hembra (también denominada socket), que incluye agujeros para acomodar las clavijas. Sin embargo, existen enchufes "hermafroditas" que pueden actuar como enchufes macho o hembra y se pueden insertar en cualquiera de los dos.

REQUISITOS

computador

Destornillador

Sopladora

Manilla antiestática

PROCEDIMIENTOS

- Encender el computador y observar que funcione normalmente

- Apagar y desconectar todos dispositivos externos de la CPU

- destapar la CPU con mucho cuidado, observando como están conectados todos los circuitos para no cometer errores al momento de volver a conctarlos

- sacamos la fuente de poder y la board

- or fuera del cascaron de la CPU, conectar la fuente de poder y el monitor a la board, observar que todo este bien conectado

- encender la fuente de poder y observar si en el monitor da imagen

- en caso positivo o negativo a la acción anterior apagar la fuente de poder

- introducir la board y la fuente de poder en la CPU volviendo a hacer el anterior proceso

- si todo esta funcionando normalmente, conectar los demás dispositivos ala board

- cerrar la CPU dejándola en funcionamiento

RESULTADOS

· aprendimos la forma correcta de cómo armar y desarmar una cpu

· reconocimos los dispositivos internos y externos que conformar ala cpu y la respectiva función que estos cumplen

· aprendimos la forma de cómo encender el computador mediante arranque mínimo generado por la fuente de poder

miércoles, 12 de agosto de 2009

ESTE ES EL LINK PARA ACCEDER A LA DIAPOSITIVA

http://www.scribd.com/doc/18515356/TRANSMISION-DE-LA-SENAL?secret_password=1fwmcu105sseaqr98p1t

miércoles, 5 de agosto de 2009

TITULO: PONCHADO de cables

objetivos:

Ø Identificar la norma ANSIT568-A y T568-B

Ø Utilizar la ponchadora

Ø Configurar una red punto a punto (P2P)

Ø Aplicar comandos para conexión (PING)

CONCEPTOS BASICOS:

Ø Norma T568-A y T568-B: proporcionan una serie de prácticas recomendadas para el diseño e instalación de sistemas de cableado que soporten una amplia variedad de los servicios existentes, y la posibilidad de soportar servicios futuros que sean diseñados considerando los estándares de cableado

Ø Cable directo: El cable directo de red sirve para conectar dispositivos desiguales, como un computador con un hub o switch. En este caso ambos extremos del cable deben de tener la misma distribución. No existe diferencia alguna en la conectividad entre la distribución 568B y la distribución 568A siempre y cuando en ambos extremos se use la misma

Ø Cable directo: El cable directo de red sirve para conectar dispositivos desiguales, como un computador con un hub o switch. En este caso ambos extremos del cable deben de tener la misma distribución. No existe diferencia alguna en la conectividad entre la distribución 568B y la distribución 568A siempre y cuando en ambos extremos se use la misma Ø Cable cruzado: Un cable cruzado es un cable que interconecta todas las señales de salida en un conector con las señales de entrada en el otro conector, y viceversa; permitiendo a dos dispositivos electrónicos conectarse entre sí con una comunicación full duplex

El cable cruzado sirve para conectar dos dispositivos igualitarios, como 2 computadoras entre sí, para lo que se ordenan los colores, un extremo del cable debe tener la distribución 568A y el otro 568B. Para crear un cable cruzado que funcione en 10/100/1000baseT, un extremo del cable debe tener la distribución Gigabit Ethernet (variante A), igual que la 568B, y el otro Gigabit Ethernet (variante B1).

Ø Red punto a punto: se usa para comunicar únicamente dos nodos, En una red punto a punto, los dispositivos en red actúan como socios iguales, o pares entre sí. Como pares, cada dispositivo puede tomar el rol de esclavo o la función de maestro. Su eficiencia decrece rápidamente a medida que la cantidad de dispositivos en la red aumenta.

Ø Ping: Este comando nos permite enviar un "paquete" de prueba a otro ordenador, comprueba el estado de la conexión con uno o varios equipos remotos por medio de los paquetes de solicitud de eco y de respuesta de eco (ambos definidos en el protocolo de red ICMP) para determinar si un sistema IP específico es accesible en una red. Es útil para diagnosticar los errores en redes o enrutadores IP.

Ø IPCONF16: nos muetra una informacion detallada de datos sobre todos nuestros adaptadores de red. Lo mejor es ejecutar un IPCONFIG /ALL y como la salida de datos es muy grande deberemos o bien redirigirla a un fichero o simplemente teclear: I

RECURSOS:

Ø Ponchadora

Ø Cable UTP categoría SE

Ø Conectores RJ45

Ø 2 PC

Ø Red sala 5

PROCEDIMIENTO:

· Se prepara el cable de par cruzado de acuerdo a sus colores utilizando la ponchadora

· Principal se toma el cable de par cruzado y se conecta a los dos computadores en que se va a trabajar

· Se introduce en el computador en la parte de panel de control en función de conexiones de red

· Al estar en conexión de red en la parte de conexión de área local se le da clic derecho, en propiedades

Se selecciona protocolo de internet (TCP/IP) dándole propiedades

· Seleccionamos una dirección IP especifica

· Seleccionamos una dirección IP especifica

· Dándole aceptar ellas nos muestra automáticamente la mascara de subred

· Cerramos todas las aplicaciones y abrimos sistemas ubicado en el panel de control

· Se introduce el nombre personal y el del grupo en el cual vamos a compartir documentos

· Se ingresa a inicio en la opción de ejecutar

Después de haber entrado le damos el símbolo del sistema

Después de haber entrado le damos el símbolo del sistema

· Siguientemente le damos ping o llamado al otro computador el cual nos debe responder positivamente